Cualquiera que tenga el poder de hacerte creer idioteces, tiene el poder de hacerte cometer injusticias.

(François Marie Arouet, alias Voltaire, escritor y filósofo francés)

Cualquiera que tenga el poder de hacerte creer idioteces, tiene el poder de hacerte cometer injusticias.

(François Marie Arouet, alias Voltaire, escritor y filósofo francés)

Samuel Barber fue un compositor estadounidense del siglo XX. Fue considerado niño prodigio, comenzando a tocar el piano y componer a los 6 años. Más tarde cursaría sus estudios musicales en el Curtis Institute of Music de Filadelfia, junto a otros músicos destacados como Leonard Bernstein. Su obra más conocida, el Adagio que hoy os presentamos, formaba parte originalmente de su Cuarteto para cuerda No.1 en si menor, compuesto en 1936 cuando apenas tenía 26 años. Dos años más tarde, a sugerencia de Arturo Toscanini, destacado director orquestal de la época, Barber realizó un arreglo para orquesta de cuerdas del segundo movimiento del cuarteto, el Adagio para cuerdas por el que se conoce la pieza actualmente.

Se trata de una obra muy popular debido a su gran dramatismo. Una anécdota curiosa es que en 2004, fue elegida por los oyentes de la BBC como la pieza de música más triste jamás escrita, por delante del Lamento de Dido de Purcell y el Adagietto de la 5ª Sinfonía de Mahler. Curiosamente, ambas son piezas de las que ya hemos hablado en Enchufa2, (será que nos gustan las penas musicales), aunque, desde mi punto de vista, el Adagio no supera el dolor de Dido descrito por Purcell. En cualqueir caso, el uso popular del Adagio ha estado ligado siempre a momentos de tragedia: funerales como el de Einstein, el anunciamiento de la muerte de Rooselvelt o la ceremonia de conmemoración de las víctimas del 11-S, en 2001. También se ha empleado en numerosas bandas sonoras como la de El hombre elefante de David Lynch, o Platoon, una película ambientada en la guerra de Vietnam dirigida por Oliver Stone, e incluso se puede escuchar en Amélie.

La interpretación de hoy corre a cargo de Zhang Xian al frente de la Orquesta Filarmónica de Hong Kong. Es la versión que más me gusta de las que he encontrado en YouTube, principalmente por el tempo: bastante más ligero que el elegido por otros, como Bernstein, sobre todo. No obstante la suya, es otra excelente interpretación del Adagio, así que os dejo el enlace para que la escuchéis también.

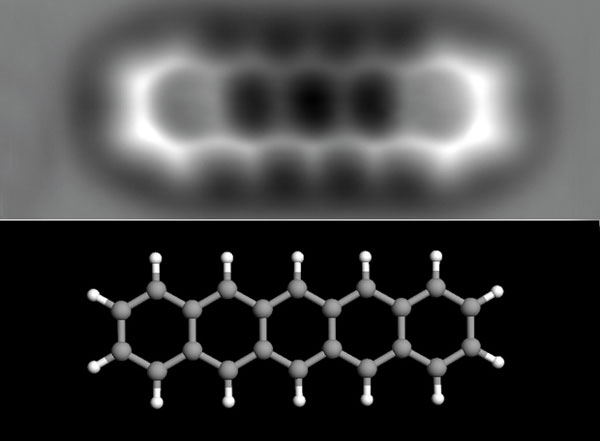

Leo en EL PAÍS que científicos del laboratorio de IBM en Zúrich han conseguido, por primera vez, una imagen de una molécula de pentaceno, de 1,4 nanómetros de longitud, a través de un microscopio de fuerza atómica (o AFM, Atomic Force Microscope). Desconozco el alcance de este logro: al parecer, tiene una gran relevancia de cara al desarrollo de la nanotecnología. Pero a mí, lo que verdaderamente me llama la atención es lo mucho que se parece la molécula a cómo lo habíamos imaginado.

A ciertas escalas, la ciencia no deja de tener cierto carácter fantástico: debemos imaginar que los átomos están ahí y son de tal manera, aunque no podamos verlos, tocarlos u oírlos. Por eso, resulta tan impactante poder VER lo que hasta ahora no era más que una narración teórica, el gráfico del libro de química del colegio, y comprobar así que la teoría, de hecho, funciona.

Más impactante es aún el funcionamiento del AFM. Este artilugio consta de una varilla microscópica acabada en una finísima punta. Esta sirve para recorrer la muestra, explorando su topografía (algo así como la punta de un gramófono). Mediante un láser y un fotodetector se mide hasta la más mínima variación de la varilla y así se obtiene la imagen. Lo más impresionante es que, evidentemente, para medir una muestra del tamaño de una molécula, la punta de la varilla, tiene que ser menor que dicha muestra y poder acercarse lo suficiente (menos de 1 nm), sin reaccionar con ella. Los científicos de Zúrich probaron con distintos materiales (la mayoría de los cuales se pegaban a la muestra), hasta concluir que aquello que les daba mejor resolución y contraste, era una punta acabada en una molécula de monóxido de carbono. Cuando esta punta se aproxima a los átomos que forman el pentaceno o sus enlaces, experimenta una fuerza de repulsión, sin que llegue a haber contacto físico entre ambas (de hecho, el microscopio se denomina también NC-AFM, Noncontact-AFM). Esto se debe al principio de exclusión de Pauli, según el cual, las moléculas no pueden aproximarse arbitrariamente entre sí, porque sus respectivos electrones no pueden entrar en el mismo estado.

Escena de una serie de televisión inglesa: los protagonistas observan desolados un panorama lleno de zombies. Se preguntan de dónde han salido, quién los habrá creado, ¿el gobierno, los científicos quizás?

—Han debido estar experimentando con algo que no debían.

—¿Transgénicos?

—O con una red Wi-Fi o algo así.

(Dead Set: Muerte en directo, capítulo 2 – temporada 1. Supongo que los guionistas de la serie no se conectarán a Internet por miedo a ¿convertirse en zombies?)

Diversas fuentes afirman que «Toshihiro Ohigashi de la Universidad de Hiroshima y Masakatu Morii de la Universidad de Kobe han llevado a la práctica la demostración teórica de la vulnerabilidad de WPA/TKIP que el año pasado se desveló en la conferencia PacSec», además de que, mediante este ataque, son capaces de «recuperar la clave WPA en cuestión de minutos». Pero que no cunda el pánico, todavía…

Ya hablábamos hace casi un año del ataque propuesto por Erik Tews y Martin Beck, que, por cierto, no tenía nada de teórico. Dicho ataque —que fue incluso implementado en una herramienta de la suite Aircrack-ng llamada tkiptun—, recordemos, era capaz de interceptar el tráfico dirigido al cliente y hallar mediante ChopChop unos cuantos bytes de keystream que permiten mandar paquetes encriptados falsos al cliente sin hallar la clave de encriptación. Recientemente, el método fue investigado y mejorado por la Norwegian University of Science and Technology para que produjese un keystream 10 veces mayor, lo que implica la capacidad de inyectar paquetes de mayor tamaño.

Ahora, los investigadores japoneses citados al comienzo, efectivamente han introducido nuevas mejoras al ataque que amplian su espectro de aplicación, pero en esencia sigue siendo lo mismo y sigue teniendo el mismo calado. La mejora principal radica en que este nuevo ataque no tiene la limitación del anterior, el cual sólo funcionaba sobre protocolos WPA con características de calidad de servicio habilitadas (IEEE802.11e QoS). Mediante la aplicación del ataque MITM, han conseguido eliminar esta restricción, convirtiéndose en una posible víctima cualquier implementación de WPA. La segunda mejora es el tiempo de ejecución. El ataque de Tews y Beck se completaba en unos 12-15 minutos, mientras que el nuevo, teniendo esta cota como máxima, consigue rebajar el tiempo hasta 1 minuto en el mejor de los casos.

Cierto es que WPA sufre un nuevo golpe y que esta capacidad para inyectar paquetes, utilizada por expertos, puede ser usada para realizar múltiples fechorías (léase la tesis de la universidad noruega enlazada anteriormente), pero es falso que se consiga la clave WPA. Sigue siendo un sistema robusto en este sentido y el único ataque posible para averiguar la clave sigue siendo por fuerza bruta.

Ohigashi y Morii realizarán una demostración de todo esto en la PacSec Conference de este año. Estaremos atentos.